2025

安全宣传月

一起了解“银狐”病毒那些事

发现“银狐”病毒

银狐(又名:“游蛇”“谷堕大盗”等)是一款专门针对企事业单位管理、财务等从业人员进行攻击的木马病毒变种之一

,通过微信、QQ、邮件以及伪造工具网站等渠道进行钓鱼攻击,主要面向政府、高校及企事业单位等关键行业 ,攻击目标集中在财务和会计领域的专业人员

,多采用进程注入、无文件攻击及签名伪造等多种技术绕过安全防护,远程控制受害者的计算机,窃取用户的敏感数据和财产信息,具有高度隐蔽性,对中国企事业单位和个人的信息安全构成严重威胁。

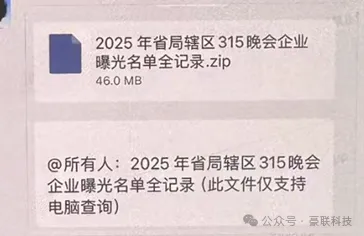

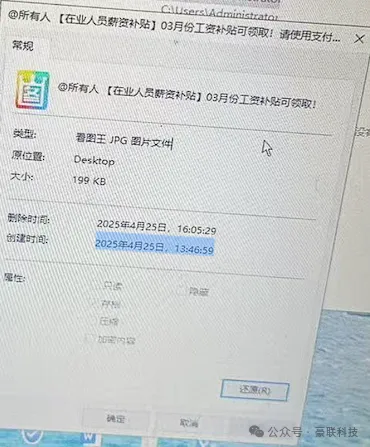

病毒文件截图如下所示:

钓鱼信息截图如下所示:

事件概述

医院某工作人员开会时被同事告知自己账号在浙政钉建群并发送薪资补贴通知信息以及恶意二维码,信息科人员立马前往其办公室时发现个人电脑被恶意攻击者远程操控,并利用已登录的浙政钉账号创建群聊并拉同事进群。事件发生后立即对该电脑进行断网隔离处置。并与针对该电脑进行了查杀发现银狐病毒libsmi.bin、libsmi.dll、smigpu.exe三个病毒文件,并用银狐专用查杀工具对电脑进行全盘杀毒。

我公司安全服务应急人员接到通知后1分钟内启用应急响应,联合深信服MSS云端维护人员协助排查,下载银狐木马专杀工具进行查杀,并通过防火墙封禁相关恶意IP地址,通过深信服AES下发全院病毒查杀任务。

上机排查过程

我公司安全服务应急人员通过上机排查后得知:

1. 用户于2025年3月24号17点37分左右解压打开了恶意exe程序,该病毒程序经过免杀处理,点击无任何反应。

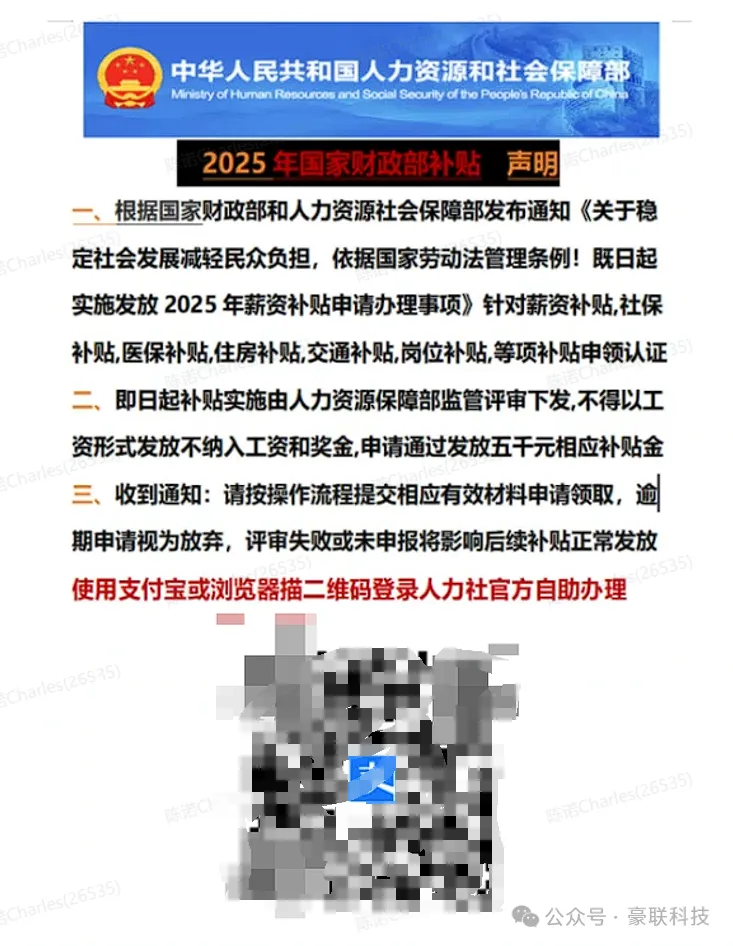

2.用户于2025年3月24号17点37分左右解压打开恶意exe程序,通过查看深信服AES杀毒记录,创建银狐远控文件(libsmi.bin、libsmi.dll、smigpu.exe)时间为3月24日17点38分04秒,并且创建权限维护计划任务【.NET

Framework NGEN v4.0.30318】文件及维护计划。

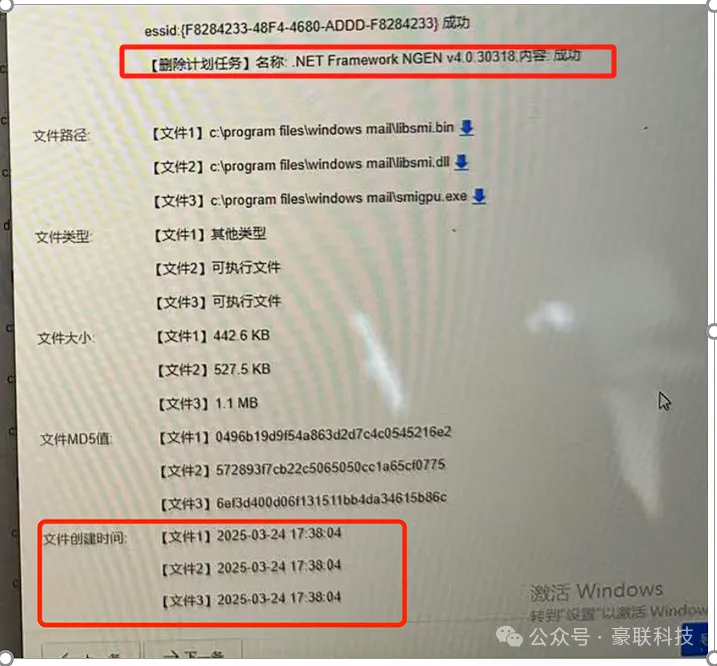

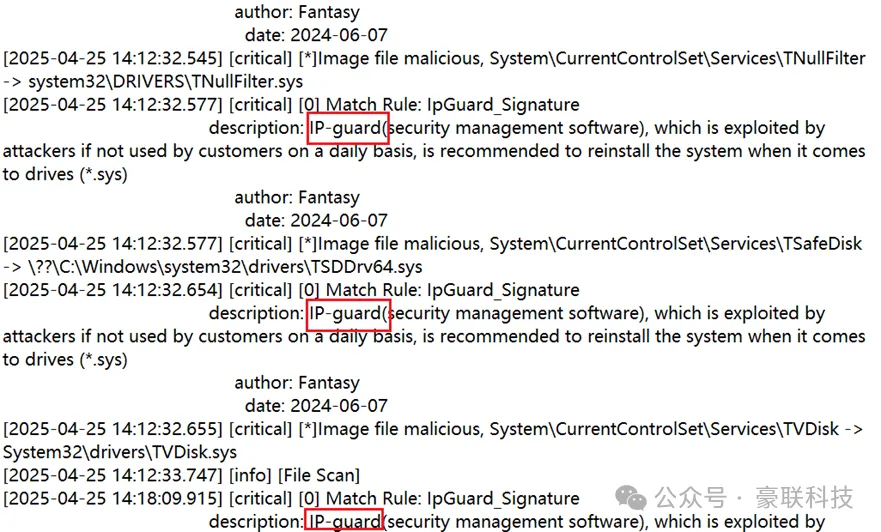

3.查看.NET Framework NGEN

v4.0.30318计划任务文件,该计划任务程序通过定时调用释放的病毒文件进行远控操作。后续被攻击者使用IP-Guard(安全运维管理工具)进行维权。

4.通过对历史操作记录的排查发现,恶意攻击者创建的钓鱼图片信息如下所示:

5.确定所有恶意文件已被删除后,使用银狐专杀工具对终端运行进程和文件进行查杀,清除终端遗留恶意程序及计划任务程序及计划任务程序文件,根据查杀结果确定终端中存在IP-Guard远控软件(该远控软件常被用于银狐权限维持和内网横向)。

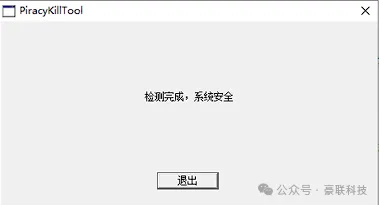

6.使用专杀工具清除病毒后,再次通过查杀工具进行二次扫描,此时已没有银狐病毒程序,并使用IP-Guard卸载工具进行卸载,卸载工具如下图所示:

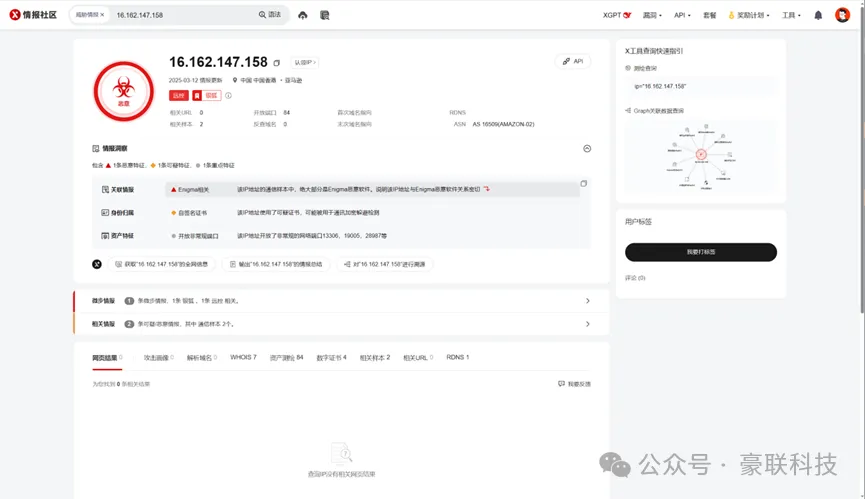

7.因电脑重启过,并未发现可疑的进程和网络连接信息,排查深信服态势感知发现回连恶意IP地址: 16.162.51.162

8.经微步情报查询,确定为银狐病毒回连服务器恶意IP地址。

9.相关恶意文件MD5值如下所示:

至此,我公司完成此次安全事件的应急处理,因未得到病毒母体文件,无法对病毒进行进一步分析。为杜绝此类事件的再次发生,深信服MSS云端平台已经做了专门的银狐告警生成策略,如有感染将触发策略,可及时通知我公司进行现场应急处理,根据我公司所得到的银狐病毒恶意IP和恶意域名情报,建议将以下IP、域名进行封禁处理:

ti.twilight.zip

23.224.194.33:27644

18.166.205.55:8237

18.166.205.55:443

bbnhh.icu

18.143.121.97

padrup.com.ds

123.160.164.92:26881

27.124.18.188

ddosme.twilight.zip

192.238.128.194:445

16.162.51.162:80

42.51.32.15:21831

103.30.78.236:443

27.124.10.182:26368

42.51.32.15:31155

qq.xiaocao7770.com

118.107.32.227:25443

103.101.177.178:17421

8.217.50.192

134.122.189.28:8090

fafdafaf.shop

47.242.51.21:445

154.55.135.69:445

206.238.221.151:443

42.51.32.15:27723

154.23.184.126:443

27.124.3.31

192.238.134.101:445

54.234.36.64:445

vbuweo.net

应对银狐病毒所采取的措施:

-

立即对所有失陷主机进行网络隔离并使用银狐专杀工具查杀后,若单位并未使用IP-Guard远控工具,可使用IP-Guard卸载工具进行软件卸载。

-

检查失陷主机计划任务,删除恶意攻击者遗留的残留文件。

-

防止员工电脑关机造成查杀不及时,若单位购买了网络版杀毒软件,建议调整杀毒软件查杀时间点为每天上班时间段进行分批分时段查杀。

-

建议立即更新病毒库,对所有终端全盘杀毒任务,对恶意文件进行删除隔离,并通过强力专杀工具进行查杀。

-

通过防火墙将恶意IP地址、恶意域名加入到黑名单中。

-

必要时可针对失陷主机全盘格式化并重装系统。

为应对未知的攻击手段,我公司提出如下几点建议:

-

个人离开电脑后应主动退出即时通讯软件或设备彻底断电关机。

-

运维人员维护完成后应及时退出关闭会话。

-

主机或服务器应保障系统密码为强密码(密码需大于8位数,包含字母大小写,数字和符号),并养成定期修改密码的好习惯。

-

终端或服务器需安装防病毒软件定期查杀病毒,并做好网络边界防范、隔离检测与识别。

-

通讯聊天如有异常情况,可通过移动端客户端远程退出电脑客户端。如遇异常信息发送,主动撤回或联系群管理员撤回、必要时由单位管理员冻结其异常账号。

-

定期开展安全意识培训、钓鱼演练等,不下载陌生文件和不点击陌生链接,提高员工安全意识。